Hogyan lehet megoldani a titkosítási hibák problémáját

- 2417

- 522

- Bodnár András Martin

2018 tavaszán a Windows felhasználók olyan hibával szembesültek, amely korábban még nem teljesült.

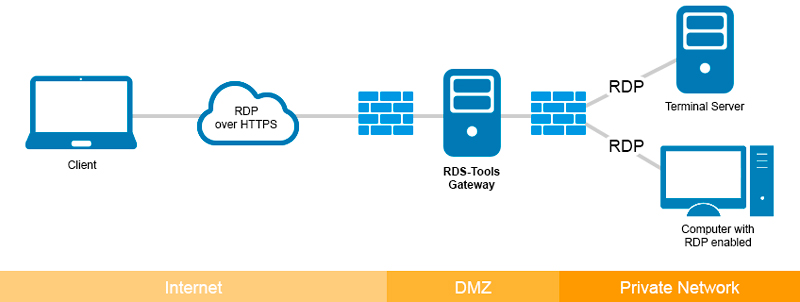

Hamarosan világossá vált, hogy a "Titkosítás Oracle Reavireiations" üzenet akkor merült fel, amikor egy ügyfél PC -t egy távoli géphez kötött, és ez a következő körülmények között történt:

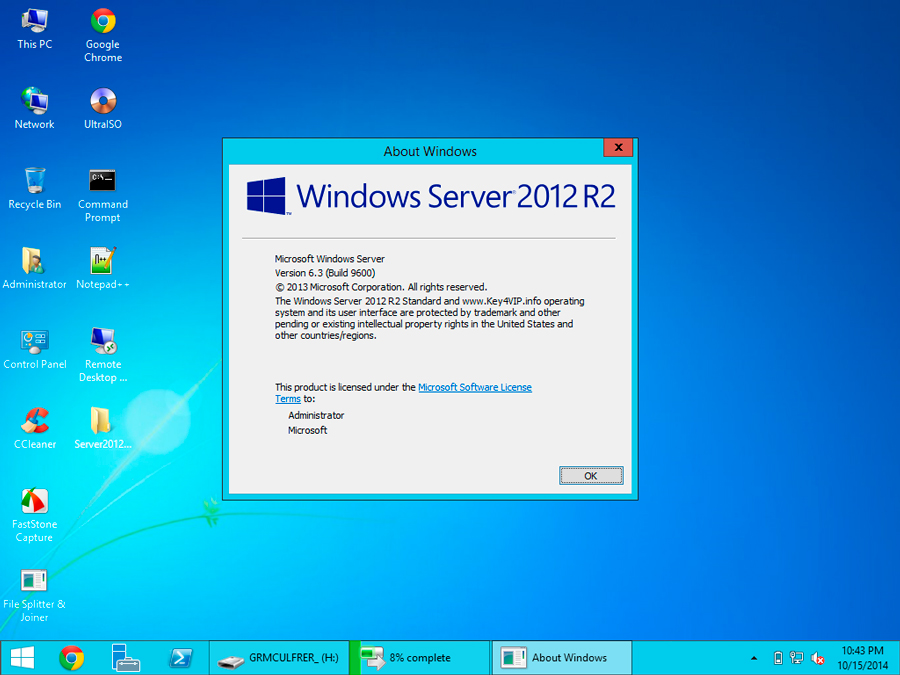

- A távoli géphez való csatlakozást egy számítógépről hajtják végre, amelyre egy viszonylag régi Windows (Server 2012, „Ten” 1803 és annál alacsonyabb összeszerelés, Server 2016) nemrégiben telepített, mivel nincsenek olyan biztonsági frissítések, amelyeket később adtak ki;

- A kapcsolat a szerverhez fordul elő, ahol hiányoznak a fent említett frissítések;

- Csatlakozáskor a beépített RDP protokoll alapokat távoli PC -vel zárják le, mivel nincs a szükséges javítás az ügyfélgépen.

Vegye figyelembe a hiba okait és a helyzet kijavítását.

Miért van a CredsSP hiba

Tehát, már tudjuk, hogy a Windows számos verzióján (Server Options 2016/2012/2008, a 2013 -as kivételével, valamint az ügyfelek kivételével, 7 -mel) telepített kumulatív javítások nélkül, ha megpróbál kapcsolatba lépni a távoli PC -vel. Az RDS/RDP segítségével felmerülhet a távoli asztali kapcsolat problémája.

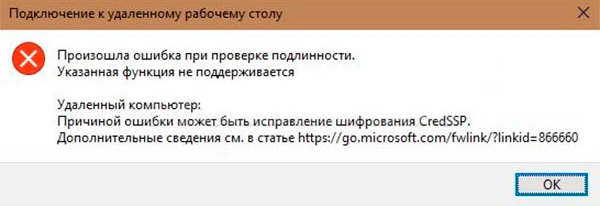

Más szavakkal: a titkosítási hitelesítési eljárás során a számítógéppel távoli távoli csatlakozással történt, amelynek oka a titkosítási protokollok nem kolultációja lehet. Ennek oka az, hogy az egyik autó (ügyfél vagy távoli) nem telepítette a releváns frissítéseket, amelyeket 2018. március után adtak ki.

Ekkor kezdte el a Microsoft elosztani egy frissítést, amelynek célja a CredSSP protokoll azonosított sebezhetőségének védelme, fenyegetve a kód távoli végrehajtásának valószínűségét a támadók által. A probléma műszaki részleteit a CVE2018-0886 közlemény elegendő részletességében tartalmazza. Két hónappal később egy újabb frissítést adtak ki, amely alapértelmezés szerint bevezeti a Windows ügyfél -gépének lehetőségét, hogy vegye fel a kapcsolatot egy távoli szerverrel, ha a CredsSSP protokoll verziója nem terjesztette elő a márciusi frissítéssel.

Vagyis ha van egy ügyfélablak, amikor időben telepítik a május frissítéseit, és megpróbálnak kapcsolatba lépni a távoli szerverekkel, amelyen 2018 tavaszától kezdve nem voltak biztonsági frissítések, az ilyen kísérletek kiszivárogtatással végződnek. Ugyanakkor az ügyfélgép üzenetet kap arról, hogy lehetetlen a CredsSP típusú távoli kapcsolat végrehajtásáról.

Tehát a hiba oka lehet a CredSSP titkosítási protokoll fejlesztői korrekciója, amely a következő frissítések kiadásának eredményeként jelent meg:

- A 2008 R2 és a "Hét" szerver verziójára - KB4103718;

- A WS 2016 -hoz - KB4103723;

- A WS 2012 R2 és a Windows 8 számára.1 - KB4103725;

- A "tucat" 1803 -as összeszereléshez - KB4103721;

- Windows 10 összeszereléshez 1609 - KB4103723;

- A "tucat" 1703 -as összeszereléshez - KB4103731;

- A W10 Build 1709 - KB4103727 számára.

A megadott lista jelzi a 2018 májusában közzétett frissítések számát. Ez a művelet többféle módon végrehajtható. Például a Windows Update szolgáltatásra való hivatkozás, a fejlesztői szerverek alapján, vagy a helyi WSUS szerver használatával. Végül manuálisan letöltheti a szükséges biztonsági mintákat a Microsoft Update Catalog segítségével (ez a Vindodes Update Catalog).

Különösen a számítógép frissítéseinek keresése, amelyeken a „tucat” 1803 -as összeszerelés telepítve van, 2020 májusában a keresési lekérdezésnek a következő nézettel kell rendelkeznie: Windows 10 1803 5/*/2020.

A probléma megoldásának módjai

Kétféle módon van ebből a helyzetből. Mint könnyű kitalálni, az egyik a 2018. március után telepített ügyfélszámítógép biztonsági frissítéseinek eltávolítása. Természetesen egy ilyen lépést nagyon kockázatosnak tekintnek, és erősen nem ajánlott, mivel a problémára más megoldások is vannak. De ő a legkönnyebben végrehajtható, és felhasználható egyszemélyes kísérlethez a távoli géphez való hozzáféréshez.

Most vegyük figyelembe az alternatív "helyes" lehetőségeket a CredsSP hitelességének ellenőrzése során bekövetkező hiba kijavításához.

Az egyik az, hogy letiltja (eldobható) A CredSSP verziójának ellenőrzésének eljárása a távoli PC -n az RDP -vel való csatlakozás kísérlete során. Ebben az esetben védett marad, a javítások továbbra is fennállnak, csak egy kommunikációs ülés során fennáll a kockázat.

A műveletek algoritmusa:

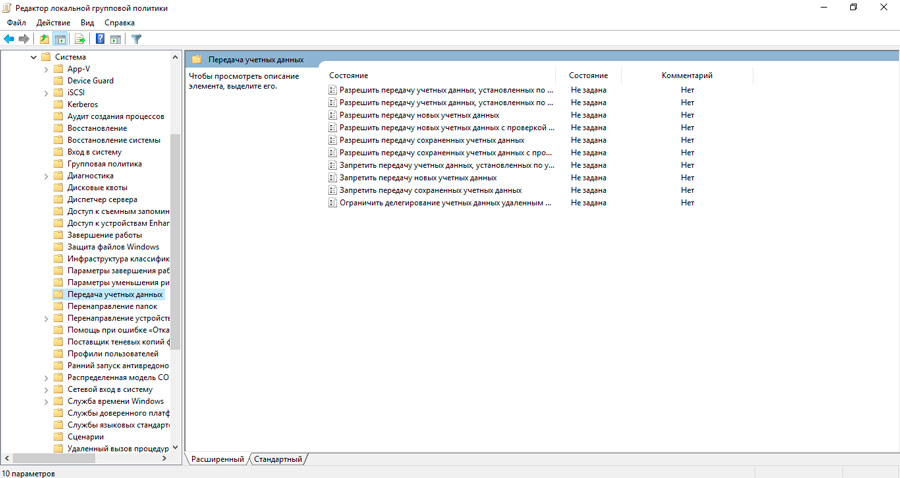

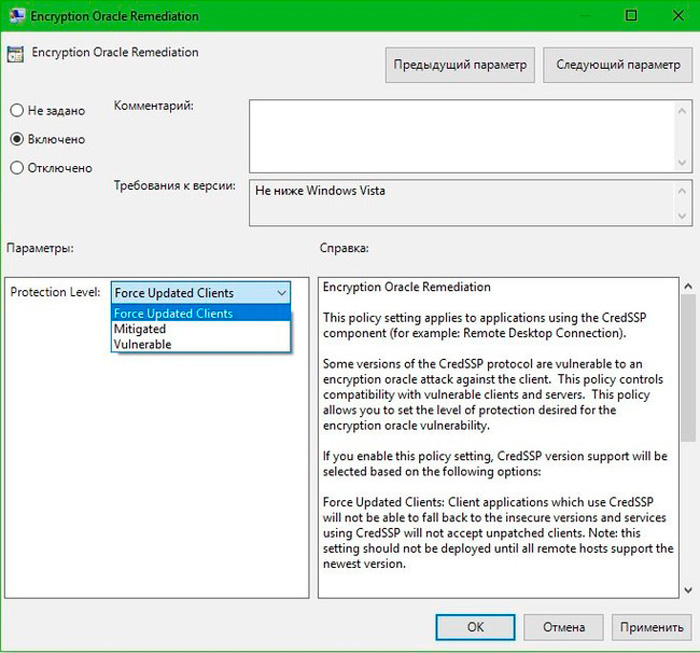

- A "Perform" Gpedit konzolban indítunk.MSC (a Local GPO épített szerkesztője);

- Lépünk a számítógépes konfiguráció fülre, válasszuk ki a felügyelt sablonok elemet, majd lépjünk a Rendszer fülre, majd a hitelesítő adatok delegálására. A Rusifified Windows -on a teljes elérési út a következőképpen néz ki: a „Számítógépes konfiguráció”/fül „adminisztratív sablonok”/menürendszer menüosztályok lap

- A politikus listáján a titkosítási Oracle kármentesítési vonalat keresjük, kattintson rá, és kapcsoljuk be a politikus választóját az Engedélyezett/„Inclusive” helyzetben, kiválasztva a sebezhető vonalat (hagyja a sérülékenységet) a megjelenő listában);

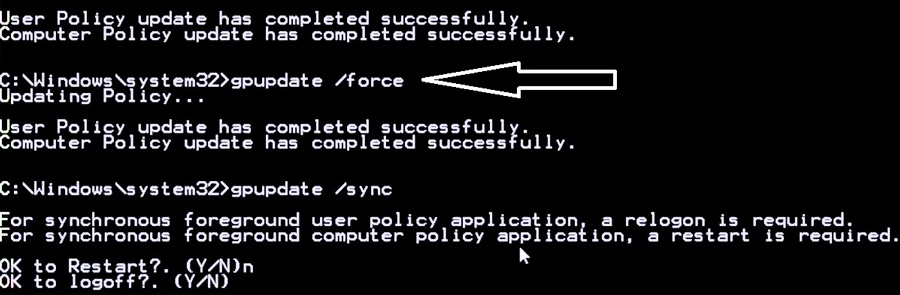

- A konzolon keresztül indítunk a GPUPDATE /Force Parancsnokság "végrehajtására" (a politikus frissítésére), befejezve a helyi csoportpolitika szerkesztésével kapcsolatos értesítések leválasztásának eljárását;

- Próbáljon csatlakozni egy távoli géphez.

A titkosításioraclemenemedion házirend kikapcsolása lehetővé teszi a számítógép számára, hogy csatlakozzon még az instabil távoli PC -khez és szerverekhez, friss biztonsági frissítések nélkül.

FIGYELEM. Emlékezzünk arra, hogy a Windowsban a CredSSP titkosítási hibáinak kiküszöbölésének ezt a módszerét nem ajánlott állandó használatra. Jobb, ha a megfelelő frissítések telepítéséhez tájékoztatni kell a rendszergazdát a távoli gépről a titkosítási protokollok inkonzisztenciájának problémájáról.Fontolja meg, hogyan működik az EOR politika. Három szintű védelemmel rendelkezik a CredsSP protokoll sebezhetőségeivel szemben, javítások hiányában:

- Erőfrissített clent - A védelem alapszintje, a távoli gépről való csatlakozás teljes tilalma az ügyfél PC -k csatlakoztatására telepített frissítések nélkül. Általános szabály, hogy ezt a házirendet a teljes hálózati infrastruktúrán belüli teljes frissítés után aktiválják, azaz a hálózathoz kapcsolódó összes hálózati állomás friss frissítéseinek telepítése után, beleértve a kiszolgálókat is, amelyekhez a távoli kapcsolatot hajtják végre.

- Cserje el - ez a védelem szintje blokkolja a szerverekhez való csatlakoztatási kísérleteket, amelyeken a CredSSP protokoll nem megfelelő. Ugyanakkor az összes többi CredSSP szolgáltatást nem érinti.

- Sebezhető - A minimális szint varrott, amely eltávolítja az RDP géphez való távoli hozzáférés tilalmát, ha van egy kiszolgáltatott verziója a CredsSSP -nek.

Vegye figyelembe, hogy egyes ügyfélkocsikon (például a Windows otthoni verziója) a Közgyűlés helyi politikusának szerkesztője nem szerepel. Ebben az esetben olyan változtatásokat végez, amelyek lehetővé teszik a távoli gépekbe való bekapcsolódást a szerver oldalán hosszan tartó frissítések nélkül.

Ehhez mutassa be a vonalat a konzolhoz:

Reg Hkml \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ Credssp \ Paraméterek /V alamenCryptionoracle /t reg_dword /d 2 hozzáadása hozzáadása

Ez az eljárás alkalmazható az összes munkakörzetre a GPO domain (konzol indítása - GPMC használatával.MSC), vagy alkalmazhatja a PowerShell szkriptet (hogy megkapja a domainhez tartozó munkaállomások listáját, használhatja a Get-DComputer parancsot, amely az RSAT-OP-Powershell részét képezi) a következő tartalom után:

Importmodul Actedirectory

$ Pss = (get -dComputer -Filter *).DnshostName

Foreach ($ számítógép $ PCS -ben)

Invoke -Command -ComputerName $ Computer -ScriptBlock

Reg Hklm \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System \ Credssp \ Paraméterek /V alamenCryptionoracle /t reg_dword /d 2 hozzáadása

A felesleges kockázat elkerülése érdekében azonban azonnal szükség van egy távoli géphez való csatlakozás után, ha megfelelő jog van az aktuális frissítések beállításához a Windows Update szolgáltatás használatával (be kell kapcsolni). Ez a művelet manuálisan hajtható végre friss kumulatív frissítések letöltésével és telepítésével a korábban megadott algoritmusnak megfelelően.

Ha ki akarja javítani a CredSSP titkosítási hibát az XP/Server 2003 Windows -on, amelyek jelenleg nem támogatottak, de bizonyos körülmények miatt, akkor mindezeknek a gépeknek a beágyazott possroody 2009 -es szúrást kell végezniük.

FONTOS. Miután sikeres megkísérelte kapcsolatba lépni a szerverrel, telepítve a kumulatív javításokat, és újraindítani a kiszolgálót, feltétlenül teljesítse az ügyfél házirendjének fordított átalakulásait, beállítva az értéket a ForceUpdatedClents házirendben az alapértelmezett értékben, vagy cserélje ki az AlloEncryptionSoracle gomb értékét az értékből. 2 A forráshoz 0. Így ismét megóvja a számítógépet az URDP -kapcsolatban rejlő sebezhetőségektől, így a CredSSP titkosítási korrekciója.Nem említettük a "Titkosítás Oracle Remedion" téves üzenet újabb forgatókönyvet - amikor minden rendben van a távoli szerverrel, és az ügyfélszámítógép nem kompatibilis. Ha egy házirendet aktiválnak egy olyan távoli gépen, amely blokkolja a kapcsolat létrehozását a beépített kliens PC -kkel, akkor.

Ebben az esetben nem szükséges törölni az ügyfél biztonsági frissítéseit. Ha sikertelen kísérlete van a kiszolgálóval való kapcsolatfelvételre, akkor ellenőrizze, hogy mikor volt utoljára az ügyfélgép kumulatív biztonsági frissítéseinek telepítése. A pswindowsUpdate modul használatán keresztül végezhet egy csekkot, valamint a parancsot a konzolon:

GWMI WIN32_QUICKFIXEGINEERING | A rendezés telepítve -desk

Ha a dátum meglehetősen régi (választható 2018 márciusáig), telepítse a Windows verziójának legfrissebb kumulatív frissítését.

- « Az automatikus betöltés kikapcsolásának módjai a Windows -on

- Mi a teendő, ha a Windows 10 lóg a modulok telepítő munkavállalói folyamatának köszönhetően »