Wannacry járványválaszok a gyakori kérdésekre és a felhasználói téveszmékek megsemmisítésére

- 2819

- 628

- Deák Kornél

Tartalom

- Az "ördög" nagyon szörnyű

- Hogyan terjed a wannacry

- Akit a wannacry támadás fenyeget, és hogyan lehet megvédeni magát tőle

- Hogyan működik a vírus, mi van titkosítva

- Mi a teendő, ha WannaCry már megfertőzte a számítógépet

- Hogyan kell tovább élni ezt az életet

És arról a tényről, hogy a töredékes információk nem adják meg teljes mértékben a helyzetet, spekulációkat eredményeznek, és maguk után hagyják magukat, mint a válaszokat. Annak kitalálása érdekében, hogy mi történik valójában, kinek és mit fenyegetnek, hogyan lehet megvédeni a fertőzést, és hogyan lehet megfejteni a wannacry által sérült fájlokat.

Az "ördög" nagyon szörnyű

Nem értem, milyen zavar Sírni akar? Sok vírus van, újak folyamatosan jelennek meg. És ez különleges?

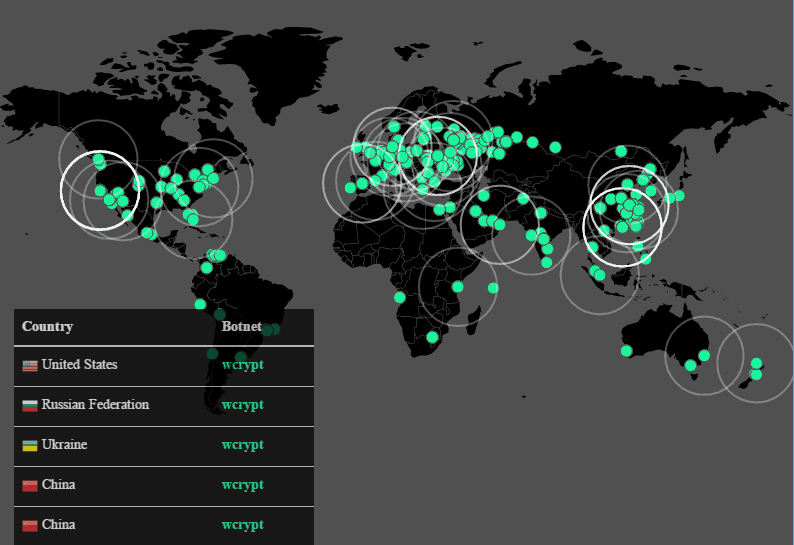

Wannacry (egyéb nevek wanaCrypt0r, wana descrypt0r 2.0, wannaCrypt, wncry, wcry) - nem egészen szokásos cyber nulla. Szomorú hírnevének oka az okozott károsodás óriási mennyisége. Europol szerint megsértette több mint 200 000 számítógépet, amelyek a világ 150 országában ablakot futtattak, és a tulajdonosok több mint 1 000 000 000 dollárt szenvedett károkat. És ez csak az eloszlás első 4 napjában van. A legtöbb áldozat - Oroszországban és Ukrajnában.

Tudom, hogy a vírusok felnőtt helyszíneken áthatolnak a számítógépen. Nem látogatom meg ezeket az erőforrásokat, tehát semmi sem fenyeget engem.

Vírus? Nekem is van egy problémám. Amikor a vírusok elindulnak a számítógépemen, elindítom a segédprogramot ***, és fél óra elteltével minden rendben van. És ha ez nem segít, akkor újratelepítem a Windows -t.

Vírusvírus - diszkrét. WannaCry - Trojan Monitor, egy hálózati féreg, amely képes a helyi hálózatokon és az interneten keresztül terjedni az egyik számítógépről a másikra, emberi részvétel nélkül.

A legtöbb rosszindulatú program, beleértve a titkosításokat, csak akkor kezdődik, ha a felhasználó „lenyeli a csalit”, azaz kattint a linkre, nyissa meg a fájlt stb. P. A Ahhoz, hogy fertőzzenek wannacry -vel, egyáltalán nem kell semmit tennie!

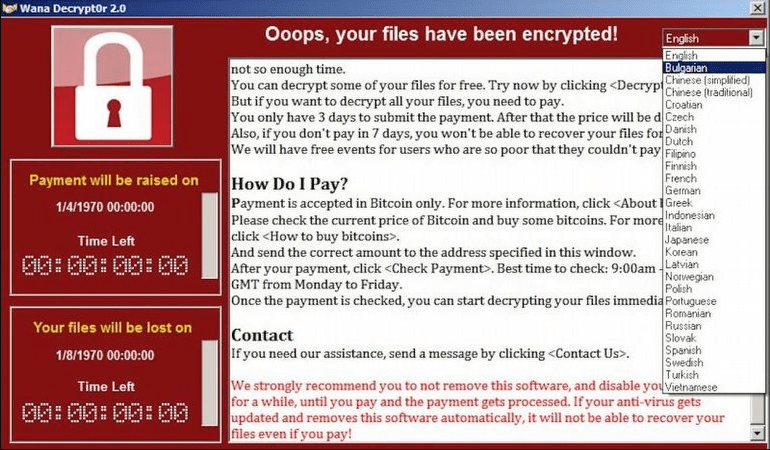

Ha egyszer egy Windows számítógépen van, a rosszindulatú programok rövid idő alatt titkosítják a felhasználói fájlok nagy részét, ezután 300-600 dolláros váltságdíjat igénylő üzenetet jelenít meg, amelyet 3 napon belül át kell adni a megadott pénztárcába. Késleltetés esetén azzal fenyeget, hogy 7 nap elteltével lehetetlen visszafejteni a fájlokat.

Ugyanakkor a károsok kiskapukokat keresnek más számítógépek behatolására, és ha megtalálja, akkor a teljes helyi hálózatot megfertőzi. Ez azt jelenti, hogy a szomszédos gépeken tárolt fájlok biztonsági másolata szintén használhatatlanná válik.

A vírus eltávolítása a számítógépről nem vezet a fájlok dekódolásához! Az operációs rendszer újratelepítése - is. Éppen ellenkezőleg, ha palafertőzéssel, mindkét művelet megfoszthatja a fájlok visszaállításának lehetőségét, még akkor is, ha érvényes kulcs van.

Tehát igen, az "ördög" meglehetősen szörnyű.

Hogyan terjed a wannacry

Mindannyian hazudsz. A vírus csak akkor léphet be a számítógépembe, ha magam töltöm le. És éber vagyok.

Számos káros program képes megfertőzni az alkatrészeket (és egyébként a mobil eszközöket) a sebezhetőségek révén - az operációs rendszer összetevőinek kódjának hibái, és olyan programokat nyitnak meg, amelyek megnyitják a kiber -érlőket, hogy távoli gépet használjanak saját célokra. Különösen a WannaCry elterjed a 0 napos sebezhetőségen az SMB protokollban (a nulla napos sebezhetőség olyan hibáknak nevezzük, amelyeket a műtétük során a rosszindulatú/kém nem javítottak ki).

Vagyis a számítógépet egy chipper-chipperrel történő megfertőzéséhez két feltétel elég:

- Csatlakozás egy hálózathoz, ahol vannak más fertőzött autók (Internet).

- A fenti kiskapu rendszerében való jelenlét.

Honnan származott ez a fertőzés? Ezek az orosz hackerek trükköi?

Egyes jelentések szerint (nem válaszolok a megbízhatóságért), az SMB hálózati protokoll hiánya, amely a Windows fájlokhoz és nyomtatókhoz való jogi távoli hozzáféréshez szolgál, az első felfedezte az Egyesült Államok Nemzetbiztonsági Ügynökségét. Ahelyett, hogy a Microsoftban jelentették volna, hogy kijavítsák a hibát, úgy döntöttek, hogy maguk használják és kidolgozzák egy kizsákmányolást (egy program, amely kiaknázza a sebezhetőséget).

Ezt követően ezt a robbanást (az EternalBlue kódneve), amely egy ideig a számítógépek behatolására szolgált a tulajdonosok ismerete nélkül, a hackerek ellopták, és a zsaroló wannacry létrehozásának alapját képezték. Vagyis az Egyesült Államok állami felépítésének nem teljesen jogi és etikai cselekedeteinek köszönhetően a vírusfestők megismerték a sebezhetőséget.

A titkosítás szerzője határozottan nem működik.

Letiltottam a frissítések telepítését ablakok. NAFIG -re van szükség, ha minden nélkülük működik.

A járvány ilyen gyors és nagy méretű elterjedésének oka az, hogy abban az időben nincs „javítás” - a Windows frissítése, amely bezárhatja a Wanna sírását. Mert annak fejlesztéséhez időbe telt.

Ma létezik egy ilyen javítás. Azok a felhasználók, akik frissítik a rendszert, automatikusan megkapták azt a kiadás utáni első órában. És azok, akik úgy vélik, hogy a frissítésekre nincs szükség, továbbra is a fertőzés veszélye van.

Akit a wannacry támadás fenyeget, és hogyan lehet megvédeni magát tőle

Tudomásom szerint a számítógépek több mint 90% -a fertőzött WannaCry, az ellenőrzés alatt dolgozott Windows 7. Van egy "tucat", ami azt jelenti, hogy semmi sem fenyeget engem.

A WannaCry fertőzés veszélyeit minden operációs rendszernek kell kitűznie, amely az SMB V1 hálózati protokollt használja. Ez:

- Windows XP

- Windows Vista

- Windows 7

- Windows 8

- Windows 8.1

- Windows RT 8.1

- Windows 10 v 1511

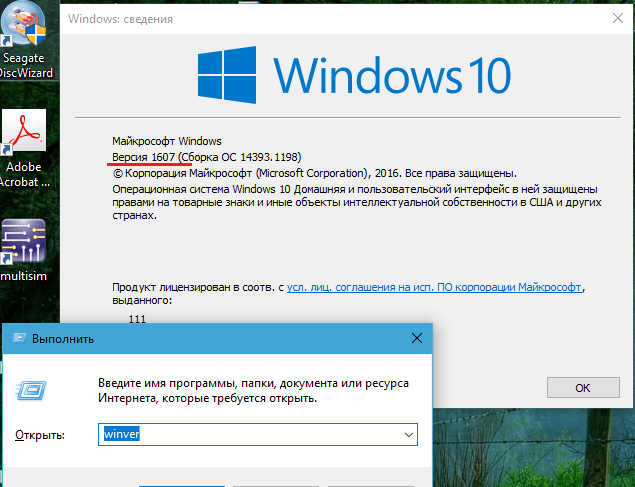

- Windows 10 V 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

A hálózat tilalmát ma a rendszerek felhasználói kockáztatják, amelyekre nincs telepítve Kritikus biztonsági frissítés MS17-010 (Ingyenesen letölthető a Techniet -ről.Mikrosoft.Com, amellyel a link megjelenik). A Windows XP, a Windows Server 2003, a Windows 8 és az egyéb nem támogatott OSS javításai letölthetők Ezen az oldalon támogatás.Mikrosoft.Com. Leírja a mentési frissítés jelenlétének ellenőrzésének módszereit is.

Ha nem ismeri a számítógép operációs rendszerének verzióját, kattintson a Win+R kulcskombinációra, és hajtsa végre a Winveret.

A védelem megerősítéséhez, valamint ha lehetetlen most frissíteni a rendszert, a Microsoft utasításokat nyújt az SMB 1. verziójának ideiglenes leállításához. Ők Itt És Itt. Ezenkívül, de nem feltétlenül bezárhatja a tűzfal 445 TCP portját, amely SMB -t szolgálja fel.

Nekem van a legjobb víruskereső a világon ***, bármit meg tudok csinálni vele, és nem félek semmitől.

A wannacry eloszlás nemcsak a fenti önmagában átterjedt módon, hanem a szokásos módon is előfordulhat -a közösségi hálózatokon, az e -mailben, a fertőzött és az adathalász webes erőforrásokon keresztül stb. D. És vannak ilyen esetek. Ha manuálisan tölti le és futtatja a rosszindulatú programot, akkor sem víruskereső, sem olyan foltok, amelyek fedezik a sebezhetőségeket, akkor megtakarítják a fertőzést.

Hogyan működik a vírus, mi van titkosítva

Igen, hadd titkosítsa, mit akar. Van egy programozó barátom, mindent megfejti nekem. Szélsőséges esetekben megtaláljuk a kulcsfontosságú módszert.

Nos, titkosítson néhány fájlt és mi? Ez nem akadályozza meg, hogy a számítógépemen dolgozzak.

Sajnos ez nem fog megfejteni, mivel nincs mód arra, hogy feltörje az RSA-2048 titkosítását, amely sírni akar, és a belátható jövőben nem fog megjelenni. És nem titkosítja néhány fájlt, de szinte az összes.

Nem adom meg részletes leírást a rosszindulatú munkájáról, aki érdekli. Csak a legjelentősebb pontokat fogom megjegyezni.

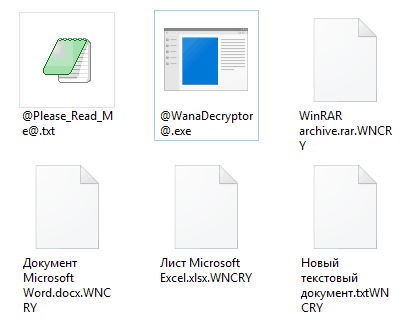

A kiterjesztéssel rendelkező fájlokat titkosításnak vetik alá: .dokumentum, .DOCX, .XLS, .XLSX, .Ppt, .PPTX, .PST, .Tetszőleges, .MSG, .Eml, .VSD, .VSDX, .Txt, .CSV, .RTF, .123, .Wks, .Wk1, .PDF, .DWG, .onetoc2, .Snt, .JPEG, .JPG, .Docb, .dokumentum, .PONT, .dotm, .dotx, .XLSM, .XLSB, .XLW, .XLT, .XLM, .XLC, .XLTX, .XLTM, .PPTM, .Edény, .PPS, .PPPSM, .PPSX, .PPAM, .Pot, .Pot, .EDB, .HWP, .602, .SXI, .STI, .SLDX, .SLDM, .SLDM, .VDI, .VMDK, .VMX, .GPG, .AES, .ÍV, .PAQ, .Bz2, .Tbk, .Bokás, .KÁTRÁNY, .TGZ, .GZ, .7Z, .Ravasz, .Postai irányítószám, .biztonsági mentés, .Izo, .VCD, .BMP, .PNG, .GIF, .NYERS, .CGM, .TIF, .Tiff, .Fellendülő személyzet, .PSD, .AI, .SVG, .Djvu, .M4U, .M3U, .Középső, .WMA, .Flv, .3G2, .MKV, .3GP, .Mp4, .mozgókép, .Avi, .Asf, .MPEG, .vob, .MPG, .WMV, .Lendület, .SWF, .Hullámhullám, .mp3, .SH, .Osztály, .befőttes üveg, .Jáva, .Rb, .ÁSPISKÍGYÓ, .PHP, .JSP, .BRD, .SCH, .DCH, .BEMÁRT, .Pl, .Vb, .VBS, .PS1, .Denevér, .CMD, .JS, .ASM, .H, .PAS, .CPP, .C, .CS, .Suo, .SLN, .LDF, .MDF, .IBD, .Myi, .Myd, .Frm, .ODB, .DBF, .Db, .MDB, .ACCDB, .SQL, .Négyzetméter, .Sqlite3, .Fellépés, .Laikus, .Világi, .Mml, .SXM, .OTG, .ODG, .UOP, .Std, .SXD, .OTP, .ODP, .WB2, .SLK, .Diff, .STC, .SXC, .Lyuk, .ODS, .3DM, .Maximum, .3DS, .UOT, .Stw, .SXW, .OTT, .ODT, .PEM, .P12, .CSR, .katódsugárcső, .Kulcs, .PFX, .Der.

Mint láthatja, itt találhatók a dokumentumok, fotók, valamint a video-audio, az archívumok és.

A titkosított objektumok kettős tágulást kapnak A wncry -vel, Például "Dokumentum1.dokumentum.Wncry ".

Titkosítás után a vírus minden mappába másolja a futtatható fájlt @[email protected]ás - Állítólag a váltságdíj utáni dekódolás, valamint egy szöveges dokumentum @[email protected] Felhasználói üzenettel.

Ezután megpróbálja megsemmisíteni az árnyékmásolatokat és a Windows helyreállítási pontjait. Ha az UAC működik a rendszerben, a felhasználónak meg kell erősítenie ezt a műveletet. Ha elutasítja a kérést, akkor lehetőség lesz arra, hogy visszaállítsa az adatokat a másolatokból.

A WannaCry átadja a TOR hálózaton található parancsközpontok titkosítási kulcsát, majd eltávolítja azokat a számítógépről. Más kiszolgáltatott gépek kereséséhez beolvassa a helyi hálózatot és az önkényes IP -tartományokat az interneten, és megtalálta mindazt, amibe juthat.

Manapság az elemzők több wannacry módosítást ismernek különböző elosztási mechanizmusokkal, és a közeljövőben új várni kell, hogy új legyen.

Mi a teendő, ha WannaCry már megfertőzte a számítógépet

Látom, hogyan változtatják meg a fájlok a kiterjesztéseket. Mi történik? Hogyan lehet megállítani?

A titkosítás nem rendszeres folyamat, bár nem túl sok. Ha sikerült észrevennie, mielőtt a zsaroló üzenet megjelenik a képernyőn, akkor a fájlok egy részét mentheti el, ha azonnal kikapcsolja a számítógépes áramot. Nem a rendszer befejezése, hanem kihúzni egy villát egy aljzatból!

Ha az ablakokat normál módon tölti be, a titkosítás folytatódik, ezért fontos, hogy megakadályozzuk. A számítógép következő bevezetése biztonságos módban kell megtörténnie, amelyben a vírusok nem aktívak, vagy egy másik csomagtartó hordozóból.

Ezenkívül a feladata csak arra az esetre, ha a túlélő fájlokat eltávolítható lemezen vagy flash meghajtón másolja. Ezután folytathatja a gazember pusztítását.

A fájljaim titkosítva vannak! A vírus váltságdíjat igényel számukra! Mi a teendő, hogyan lehet megfejteni?

A fájlok dekódolása a wannacry után csak akkor lehetséges, ha van egy titkos kulcs, amelyet a támadók megígérnek, hogy az áldozat átadja nekik a váltságdíjat. Az ilyen ígéretek azonban szinte soha nem teljesülnek: Miért zavarják a rosszindulatú disztribútorokat, ha már megkapták, hogy akarják?

Bizonyos esetekben váltságdíj nélkül megoldhatja a problémát. A mai napig 2 WannaCry dekódert fejlesztettek ki: Wankey (Szerző Adrien Guinet) és Wanakiwi (Szerző Benjamin Delpy). Az első csak a Windows XP -ben működik, a második, amelyet az első alapján hoztak létre, a Windows XP, a Vista és a 7 X86, valamint a Northern Systems 2003, 2008 és 2008R2 x86 -ban található.

Mindkét dekóder munkájának algoritmusa a titkos kulcsok keresésén alapul a titkosítási folyamat emlékezetében. Ez azt jelenti, hogy csak azoknak, akiknek nem volt ideje újraindítani a számítógépet, esélyük van a visszafejtésre. És ha nem túl sok idő telt el a titkosítás után (a memóriát nem írták felül egy másik folyamat).

Tehát, ha Ön a Windows XP-7 X86 felhasználója, akkor az első dolog, amit a váltságdíj üzenet megjelenése után meg kell tennie, hogy kikapcsolja a számítógépet a helyi hálózatról és az internetről, és indítsa el a másik eszközre letöltött Wanakiwi dekóder elindítását. A kulcs kinyerése előtt ne hajtson végre más műveletet a számítógépen!

Egy másik Matt Suiche blogban megismerheti magát a dekóder Wanakiwi munkájának leírásával.

A fájlok visszafejtése után indítsa el a víruskereső vírusát, hogy eltávolítsa a gonoszt, és állítsa be a javítást, amely bezárja annak eloszlását.

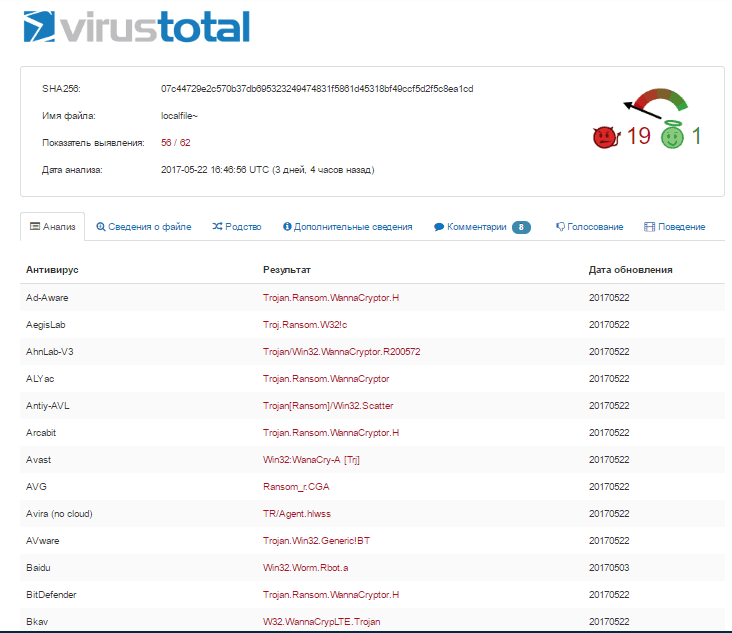

Manapság a WannaCry szinte az összes víruskereső programot felismeri, kivéve azokat, amelyeket nem frissítenek, tehát szinte bármelyik.

Hogyan kell tovább élni ezt az életet

Az önjáró tulajdonságokkal rendelkező trójai megnevezés járványa meglepőnek találta a világot. Mindenféle biztonsági szolgáltatás esetén ugyanolyan váratlannak bizonyult, mint a december 1 -jén található téli kezdet a közösségi szolgáltatások számára. Ennek oka a gondatlanság, és talán. A következmények - helyrehozhatatlan adatvesztés és veszteségek. És a rosszindulatú alkotók számára - az ösztönzés, hogy ugyanabban a szellemben folytassák.Az elemzők szerint Wanacry nagyon jó osztalékot hozott a disztribútorokhoz, ami azt jelenti, hogy az ilyen támadásokat megismételik. És azok, akiket most már szállítottak, nem feltétlenül szállítanak. Természetesen, ha nem aggódsz még előre.

Tehát úgy, hogy ne sírjon a titkosított fájlok miatt:

- Ne tagadja meg az operációs rendszer és az alkalmazások frissítéseinek telepítését. Ez megvédi Önt a nem bántalmazott sebezhetőségeken átterjedő fenyegetések 99% -ától.

- Tartsa a számlák ellenőrzését - UAC.

- Hozzon létre biztonsági másolatokat a fontos fájlokról, és tárolja egy másik fizikai médiumon, vagy lehetőleg többen. Optimális az elosztott adattárolási adatbázisok felhasználása a vállalati hálózatokban, a háztartási felhasználók olyan ingyenes felhőalapú szolgáltatásokat fogadhatnak el, mint a Yandex Disk, a Google Disk, az OneDrive, a MegaSynk stb. D. Ne tartsa ezeket az alkalmazásokat indítva, ha nem használja őket.

- Válasszon megbízható operációs rendszereket. A Windows XP nem az.

- Telepítse az internetes biztonsági osztály komplex vírusát és további védelmet a zsarolókkal szemben, például a Kaspersky Endpoint Security. Vagy más fejlesztők analógjai.

- Növelje az írástudást a trójai-relevők ellensúlyozásában. Például a víruskereső eladó DR.A Web különféle rendszerek felhasználói és adminisztrátorainak képzési tanfolyamokat készített. Nagyon hasznos, és ami fontos, a megbízható információk más A/V fejlesztők blogjaiban találhatók.

És a legfontosabb: még ha megsérült is, ne adjon át pénzt a támadóknak a dekódoláshoz. Az a valószínűség, hogy megtéveszted, 99%. Ezenkívül, ha senki sem fizet, a zsarolási üzlet értelmetlenné válik. Ellenkező esetben az ilyen fertőzés terjedése csak növekedni fog.

- « A VK blokkolása Ukrajnában A hozzáférés visszaállítása és az információkhoz való jog védelme

- Nagyobb sebesség, több hely, hogyan lehet cserélni a merevlemezt egy laptopon »