VPNFilter - A vírus eltávolításának okai és módszerei

- 3699

- 1069

- Orosz Ákos

A Cisco Talos Intelligence Group nemrégiben azonosított mikrotikus VPNFilter néven ismert új, rosszindulatú program már több mint 500 000 útválasztót és hálózati tárolóeszközt (NAS) fertőzött meg, amelyek közül sok a kisvállalkozások és irodák ártalmatlanítása. Amit ez a vírus különösen veszélyesvé teszi - az úgynevezett "állandó" képessége van, ami azt jelenti, hogy nem fog eltűnni csak azért, mert az útválasztót újraindítják.

Hogyan lehet eltávolítani a vírusot -vpnfilterben.

Mi az a vpnfilter

A Symantec szerint "A Symantec Lure és az érzékelők adatai azt mutatják, hogy az IoT más fenyegetéseivel ellentétben a VPNFilter vírus nem szkennel, és megpróbálja megfertőzni az összes kiszolgáltatott eszközt szerte a világon.". Ez azt jelenti, hogy létezik egy bizonyos stratégia és a fertőzés célja. Potenciális célokként a Symantec a Linksys, a Mikrotik, a NetGear, a TP-Link és a QNAP eszközök.

Tehát, hogy az eszközök hogyan fertőzöttek? Ezek a szoftver vagy a hardver hátrányai, amelyek egyfajta hátsó ajtót hoznak létre, amelyen keresztül a támadó megzavarhatja az eszköz működését. A hackerek a szabványos neveket és az alapértelmezett jelszavakat használják az eszközök megfertőzéséhez vagy az ismert sebezhetőség révén történő hozzáférés megszerzéséhez, amelyet rendes szoftverfrissítések vagy firmware segítségével kellett volna kijavítani. Ugyanez a mechanizmus, amely tavaly az Equifax tömeges zavaraihoz vezetett, és ez talán a legnagyobb kiber-rendellenesség forrása!

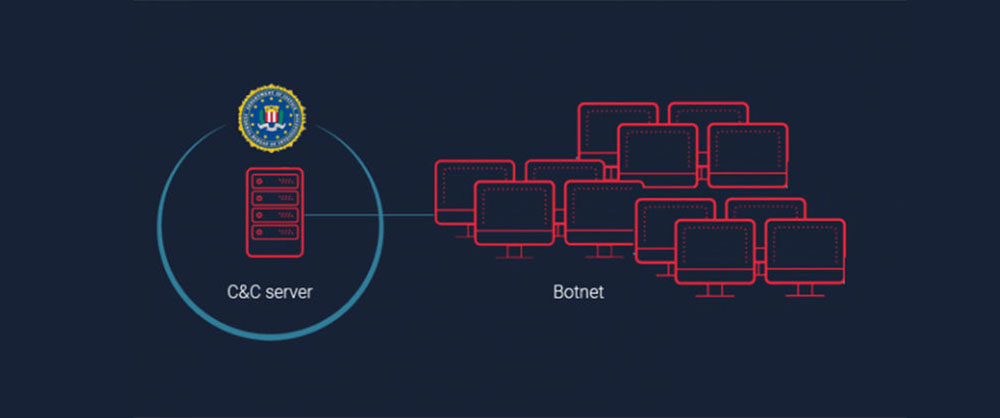

Az sem világos, hogy kik ezek a hackerek és mi szándékaik. Van egy feltételezés, hogy egy nagy méretű támadást terveznek, amely a fertőzött eszközöket használhatatlanná teszi. A fenyegetés annyira kiterjedt, hogy a közelmúltban az Igazságügyi Minisztérium és az FBI bejelentette, hogy a Bíróság úgy döntött, hogy elkobozza a hackelés gyanúját gyanúsított eszközöket. A bírósági határozat segít azonosítani az eszközöket, megsérti a hackerek azon képességét, hogy elrabolják a személyes és egyéb bizalmas információkat, és a trójai vpnfilter felforgató számítógépes támadásait végezzék.

Hogyan működik a vírus

A VPNFilter egy nagyon összetett kétlépcsős fertőzés módszert alkalmaz, amelynek célja a számítógép, hogy a felderítő adatok áldozatává váljon, sőt leírási műveleteket is. A vírus első stádiuma magában foglalja az útválasztó vagy a koncentrátor újraindítását. Mivel a rosszindulatú VPNFilter elsősorban az útválasztókra, valamint az internethez kapcsolódó egyéb eszközökre, valamint a Mirai -i rosszindulatú programokra irányul, ez a botan hálózat automatikus támadása eredményeként történhet A központi szerverek sikeres kompromisszuma. A fertőzés kizsákmányolással történik, ami az intelligens eszköz újraindítását okozza. Ennek a szakasznak a fő célja a részleges ellenőrzés megszerzése és a 2. szakasz telepítésének lehetővé tétele az újratöltési folyamat befejezése után. Az 1. szakasz fázisai a következők:

- Feltölti a fotót a Photobucket -től.

- A felfedezők elindulnak, és a metaadatokat az IP -címek felhívására használják.

- A vírus csatlakozik a szerverhez, és betölti a káros programot, majd automatikusan végrehajtja azt.

A kutatók szerint, mivel a fertőzés első szakaszával különálló URL -címek a fotóobjektumok hamis felhasználói könyvtárai:

- Com/user/nikkireed11/könyvtár

- Com/user/kmila302/könyvtár

- Com/user/lisabraun87/könyvtár

- Com/user/eva_green1/könyvtár

- Com/user/monicabelci4/könyvtár

- Com/user/katyperry45/könyvtár

- Com/user/Saragray1/könyvtár

- Com/felhasználó/Millerfred/könyvtár

- Com/user/jenifraniston1/könyvtár

- Com/user/amandaseyyfreed1/könyvtár

- Com/user/suwe8/könyvtár

- Com/user/bob7301/könyvtár

Amint a fertőzés második szakaszát elindítják, a rosszindulatú VPNFilter tényleges képességei szélesebbé válnak. Ide tartoznak a vírus használatát a következő tevékenységekbe:

- Csatlakozik a C&C szerverhez.

- Tor, p.S. és más pluginek.

- Olyan rosszindulatú műveleteket hajt végre, amelyek tartalmazzák az adatgyűjtést, a parancsokat, a tárolást, az eszközkezelést.

- Képes önmeghatározó tevékenységek elvégzésére.

A fertőzés IP -címeinek második szakaszához kapcsolódik:

- 121.109.209

- 12.202.40

- 242.222.68

- 118.242.124

- 151.209.33

- 79.179.14

- 214.203.144

- 211.198.231

- 154.180.60

- 149.250.54

- 200.13.76

- 185.80.82

- 210.180.229

E két szakaszon kívül a Cisco Talos kiberbiztonsági kutatói a 3. szakasz szerveréről is beszámoltak, amelynek célja még nem ismert.

Kiszolgáltatott útválasztók

Nem minden útválasztó szenvedhet a vpnfilter -től. A Symantec részletesen leírja, hogy mely útválasztók sebezhetőek. A VPNFilter eddig képes megfertőzni a Linksys, a Mikrotik, a NetGear és a TP-link útválasztókat, valamint a hálózati kapcsolat (NAS) QNAP. Ezek tartalmazzák:

- Linksys E1200

- Linksys E2500

- Linksys WRVS4400N

- Mikrotik router (a 1016, 1036 és 1072 verzió felhő magjával rendelkező útválasztókhoz)

- Netgear DGN2200

- Netgear R6400

- Netgear r7000

- Netgear r8000

- Netgear wnr1000

- Netgear wnr2000

- QNAP TS251

- QNAP TS439 PRO

- Egyéb NAS QNAP eszközök QTS szoftverrel

- TP-Link R600VPN

Ha van a fenti eszközök bármelyike, ellenőrizze a gyártó támogatási oldalát, hogy vannak -e frissítések és tippek a VPNFilter eltávolításához. A legtöbb gyártó már rendelkezik egy firmware -frissítéssel, amely teljes mértékben meg kell védenie Önt a VPNFilter Attack vektoroktól.

Hogyan lehet meghatározni, hogy az útválasztó megfertőzött -e

Lehetetlen meghatározni az útválasztó fertőzésének mértékét, még a Kaspersky vírusának felhasználásával is. Az összes vezető világvállalat itshnove még nem oldotta meg ezt a problémát. Az egyetlen ajánlás, amelyet egyelőre javasolhatnak, az, hogy az eszközt gyári beállításokra állítsák vissza.

Vajon az útválasztó újraindítása segít megszabadulni a VPNFilter fertőzéstől

Az útválasztó visszaszorítása segít megelőzni a vírus kialakulását csak az első két szakaszban. Továbbra is a rosszindulatú programok nyomai maradnak, amelyek fokozatosan megfertőzik az útválasztót. Az eszköz visszaállítása a gyári beállításokhoz segít a probléma megoldásában.

Hogyan lehet törölni a VPNFilter -et, és védeni az útválasztót vagy a NAS -t

A Symantec ajánlásainak megfelelően újra kell indítani az eszközt, majd azonnal alkalmazni kell a frissítéshez és a villogáshoz szükséges összes műveletet. Egyszerűen hangzik, de ismét a szoftver és a firmware folyamatos frissítésének hiánya a Cybercus leggyakoribb oka. A NetGear azt is tanácsolja a felhasználóknak, hogy választják ki a távirányító lehetőségeket. A Linksys azt javasolja, hogy néhány napig újraindítsa az eszközöket.

Az útválasztó egyszerű tisztítása és visszaállítása nem mindig távolítja el teljesen a problémát, mivel a rosszindulatú szoftverek összetett veszélyt jelenthetnek, amely mélyen megütheti a router firmware objektumait. Ezért az első lépés annak ellenőrzése, hogy a hálózatát veszélyezteti -e ezt a rosszindulatú programot. A Cisco kutatói ezt erősen ajánlják a következő lépések végrehajtásával:

- Hozzon létre egy új gazdagépcsoportot a "vpnfilter c2" névvel, és tegye a külső gazdagépek alatt a Java UI -n keresztül.

- Ezt követően erősítse meg, hogy a csoport az adatokat cseréli -e az eszközön lévő csoport "kapcsolattartásainak" ellenőrzésével.

- Ha nincs aktív forgalom, a kutatók azt tanácsolják a hálózati adminisztrátoroknak, hogy hozzanak létre egy típusú leállítási jelet, amely egy esemény létrehozásával és a gazdagép kiválasztásával a felhasználó webes felületén értesíti, amint a forgalom bekövetkezik a gazdacsoportban.

Most újra kell indítania az útválasztót. Ehhez csak kapcsolja ki az áramforrástól 30 másodpercig, majd csatlakoztassa vissza.

A következő lépés az útválasztó beállításainak visszaállítása lesz. Információk erről, a kézikönyvben vagy a gyártó weboldalán található a kézikönyvben. Amikor újra betölti az útválasztót, ellenőriznie kell, hogy a firmware verziója az utolsó. Ismét vegye fel a kapcsolatot az útválasztóhoz csatolt dokumentációval, hogy megtudja, hogyan lehet frissíteni.

FONTOS. Soha ne használja a felhasználónevet és az alapértelmezett jelszót az adminisztrációhoz. Ugyanazon modell összes útválasztója ezt a nevet és jelszót használja, ami egyszerűsíti a beállítások változását vagy a rosszindulatú telepítést.Soha ne használja az internetet erős tűzfal nélkül. Az FTP -kiszolgálók, a NAS szerverek, a PLEX szerverek kockázatával. Soha ne hagyja el a melléklet távoli adminisztrációját. Ez kényelmes lehet, ha gyakran távol van a hálózatától, de ez egy potenciális sebezhetőség, amelyet minden hacker használhat. Mindig tartsa lépést a legújabb eseményekkel. Ez azt jelenti, hogy rendszeresen ellenőriznie kell az új firmware -t, és újratelepítenie kell a frissítések kiadásával.

Hogy szükség van -e az útválasztó beállításainak eldobására, ha az eszközöm hiányzik a listában

A veszélyeztetett útválasztók adatbázisát naponta megújítják, így a raszteres kisülést rendszeresen kell elvégezni. Valamint ellenőrizze a firmware frissítéseit a gyártó weboldalán, és figyelje meg blogját vagy üzeneteit a közösségi hálózatokban.

- « A szerver a PUBG -ben a buszon - a hibák okai és annak kiküszöbölésének módjai

- Kapcsolattartó blokkolás a táviratban »