Hogyan lehet feltörni a jelszavad

- 3805

- 193

- Csonka Emil

A jelszavak, bármilyen jelszavak, az e-mailben, az online banki, a Wi-Fi-től vagy a kapcsolattartó és az osztálytársaktól való hackelése, a közelmúltban közös eseménygé vált. Ez nagyrészt annak a ténynek köszönhető, hogy a felhasználók nem tartják be kellően egyszerű biztonsági szabályokat a jelszavak létrehozása, tárolása és használata során. De ez nem az egyetlen oka annak, hogy a jelszavak rossz kezekbe kerüljenek.

Ez a cikk részletes információkat tartalmaz arról, hogy milyen módszereket lehet felhasználni a felhasználói jelszavak feltörésére, és miért érzékeny az ilyen támadásokra. És végül megtalálja az online szolgáltatások listáját, amelyek lehetővé teszik, hogy megtudja, hogy a jelszava már veszélybe került -e. Lesz (már) a második cikk a témáról, de azt javaslom, hogy kezdje el pontosan a jelenlegi áttekintésből, és csak a következőhöz folytassa.

Frissítés: A következő anyag készen áll a jelszavak biztonságáról, amely leírja, hogyan lehet a fiókjait és jelszavait a lehető legnagyobb mértékben megvédeni.

Milyen módszereket használnak a jelszavak feltörésére

A jelszavak feltöréséhez nem használnak ilyen széles különféle technikákat. Szinte mindegyik ismert, és a bizalmas információk szinte bármilyen veszélyeztetését az egyes módszerek vagy kombinációik felhasználásával érik el.

Halászat

A leggyakoribb módszer, amellyel a népszerű postai szolgáltatások és a közösségi hálózatok jelszavak „LED” az adathalász, és ez a módszer a felhasználók nagyon nagy százalékára működik.

A módszer lényege az, hogy úgy gondolja, hogy egy ismerős webhelyet (ugyanaz a Gmail, VK vagy osztálytársak), és valamilyen okból felkéri a felhasználónevét és jelszavát (a belépéshez, Megerősít valamit, a változás és a t.P.). Közvetlenül a bejegyzés után a jelszó a támadóknál van.

Hogyan történik ez: állítólag egy levelet kaphat, állítólag a támogatási szolgáltatásból, amely beszámol a fiók beírásának szükségességéről, és egy linket adunk meg, amikor a webhely megnyílik, pontosan az eredeti másolása. Lehetőség van egy lehetőség, ha a nem kívánt szoftver véletlenszerű telepítése után a rendszerbe beállítások oly módon változnak, hogy amikor a szükséges webhely címe, akkor valójában a kitöltésbe esik, pontosan ugyanúgy, mint az adathalászat. webhely.

Mint már megjegyeztem, sok felhasználó találkozik ezzel, és általában ez a figyelmeztetésnek köszönhető:

- Egy levél kézhezvétele után, amely valamelyik vagy másik formában felkéri Önt, hogy írja be a fiókját az egyik vagy a másik webhelyre, figyeljen arra, hogy valóban elküldték -e a weboldalon található levél címéről: Hasonló címeket általában használnak. Például a támogatás helyett [email protected], talán támogatja [email protected] vagy valami hasonló. A helyes cím azonban nem mindig garantálja, hogy minden rendben van.

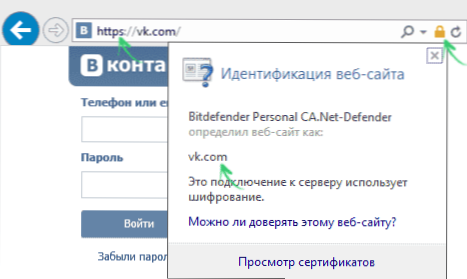

- Mielőtt bárhová beírná a jelszavát, óvatosan nézze meg a böngésző címsorát. Mindenekelőtt azt a webhelyet, amelyet oda szeretne menni, ott kell jelezni. A számítógépen lévő rosszindulatú szoftverek esetében azonban ez nem elég. Figyelembe kell vennie a kapcsolat titkosításának jelenlétét is, amelyet a HTTPS protokoll HTTP helyett a HTTPS protokoll használatával és a címsorban a „zár” képével határozhat meg, amelyen megnyomhatja, amelyben meg lehet győződni arról. Hogy ezen az oldalon vagy. Szinte az összes komoly erőforrás, amely figyelembe veszi a belépést a használati titkosítás.

Mellesleg, itt megjegyzem, hogy mind az adathalász támadások, mind a jelszavak módszerei (az alábbiakban) nem azt jelentik, hogy ma egy személy gondos unalmas munkája (t.E. Nem kell egy millió jelszót manuálisan megadnia) - Mindezt speciális programok, gyorsan és nagy kötetekben végzik, majd jelentést tesznek a támadó sikereiről. Sőt, ezek a programok nem a hackerek számítógépén működhetnek, hanem titokban a tiédre és más felhasználókra, ami időnként növeli a hackek hatékonyságát.

Jelszavak kiválasztása

A jelszavakkal (brutális erő, bruttó erő oroszul) történő támadások szintén meglehetősen gyakoriak. Ha néhány évvel ezelőtt ezeknek a támadásoknak a nagy része valóban a bizonyos karakterkészlet összes kombinációjának túlterhelése volt, hogy egy bizonyos hosszúságú jelszavakat készítsen, akkor a pillanatban minden kissé egyszerűbb (a hackerek számára).

Az elmúlt években folyó több millió jelszó elemzése azt mutatja, hogy ezek kevesebb mint fele egyedi, míg azokon a webhelyeken, ahol a többnyire tapasztalatlan felhasználók "élő", a százalék teljesen kicsi.

Mit is jelent ez? Általános esetben az a tény, hogy a hackernek nem kell rendeznie a kiszámíthatatlan millió kombinációt: 10-15 millió jelszavakkal rendelkezik (hozzávetőleges szám, de az igazsághoz közel), és csak ezeket a kombinációkat helyettesíti, ez feltörhet A fiókok csaknem fele bármely webhelyen.

Egy adott fiók elleni célzott támadás esetén az adatbázison kívül egyszerű túlterhelés is használható, és a modern szoftver lehetővé teszi, hogy ezt viszonylag gyorsan megtegye: egy 8 karakterből álló jelszót egy nap alatt feltörhetők (és Ha ezek a szimbólumok név és dátum dátuma vagy kombinációja, ami nem ritka - percek alatt).

Jegyzet: Ha ugyanazt a jelszót használja a különféle webhelyekhez és szolgáltatásokhoz, akkor bármelyiken veszélyezteti a jelszavát és a megfelelő e -mail címet, a bejelentkezés és a jelszavak speciális kombinációjának felhasználásával több száz más webhelyen teszteljük. Például, közvetlenül a több millió jelszó gmail és yandex kiszivárgása után a tavalyi év végén, a számlák eredetének, gőzének, csata hullámának hulláma söpörte a hullámot.Nettó és felfelé mutató (azt hiszem, még sokan mások is, csak a jelzett játékszolgáltatásokkal foglalkoztak nekem).

Hackelés és hash jelszavak fogadása

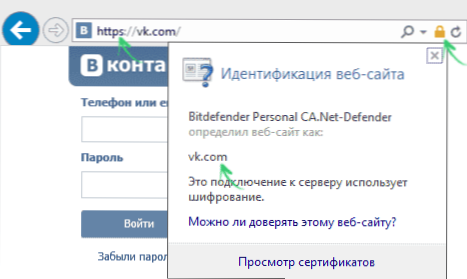

A legsúlyosabb webhelyek nem tárolják a jelszavát olyan formában, amelyben ismered. Csak egy hash -t tárolnak az adatbázisban - egy visszafordíthatatlan funkció használatának eredménye (vagyis ebből az eredményből nem kaphatja meg újra a jelszót). A webhely bejáratánál a hash -t újra kiszámítják, és ha ez egybeesik az adatbázisban tároltakkal, akkor helyesen megadta a jelszót.

Mivel könnyű kitalálni, ez heshi, és nem maguk a jelszavak, csak biztonsági célokra - így a támadó esetleges hackeléssel és az adatbázis fogadásával nem tudta felhasználni az információkat, és megismerheti a jelszavakat.

Meglehetősen gyakran meg tudja csinálni:

- A hash kiszámításához bizonyos algoritmusokat használunk, nagyrészt ismert és általános (t.E. Mindenki használhatja őket).

- Ha több millió jelszóval rendelkezik (egy ponttól kezdve), a támadó hozzáférhet ezekhez a jelszavak hasháihoz is, amelyeket az összes rendelkezésre álló algoritmusra kiszámítanak.

- Ha összehasonlítja a kapott adatbázisból származó információkat és a saját adatbázisból származó Hashi jelszavakat, meghatározhatja, hogy mely algoritmust használják, és az adatbázisban található rekordok egy részének valódi jelszavait egyszerű összehasonlítással (minden nem -natív esetre) megismerheti. És a végrehajtási eszközök segítenek megtudni az egyedi, de rövid jelszavak többi részét.

Mint láthatja, a különféle szolgáltatások marketing nyilatkozatai, amelyek nem tárolják a jelszavakat a webhelyükön, nem feltétlenül védik a szivárgásától.

Spyware programok (Spyware)

Spyware vagy kémprogramok - A malware széles skálája, titokban telepítve a számítógépre (a kémfunkciók is beilleszthetők a szükséges szoftverekbe) és a felhasználóval kapcsolatos információk gyűjteménye.

Többek között bizonyos típusú kémprogramok, például kelogerek (a billentyűket figyelt programok) vagy a rejtett forgalmi analizátorok felhasználhatók (és felhasználhatók) a felhasználói jelszavak beszerzéséhez.

Szociális mérnöki munka és a jelszó visszaállításának kérdései

Ahogyan a Wikipedia mondja nekünk, a társadalmi mérnöki munka az emberi pszichológia jellemzői alapján történő hozzáférés módszere (ez magában foglalja a fent említett adathalászat). Az interneten számos példát találhat a szociális mérnöki műszaki használatra (azt javaslom, hogy keressen és olvashasson - ez érdekes), amelyek közül néhányat kegyelmükkel meghökkent. Általánosságban elmondható, hogy a módszer arra a tényre vezet, hogy az emberi gyengeségek felhasználásával szinte bármilyen információt meg lehet szerezni a bizalmas információkhoz való hozzáféréshez.

És csak egy egyszerű és nem különösebben elegáns háztartási példát adok a jelszavakhoz kapcsolódóan. Mint tudod, a jelszó visszaállítására szolgáló számos webhelyen elegendő a válasz a kontroll kérdésre: melyik iskolát tanult, az anya leánykori neve, a háziállat beceneve ... még akkor is, ha már nem tett közzé Ez az információ a közösségi hálózatok nyílt hozzáféréssel, amint gondolja, nehéz ugyanazon közösségi hálózatok segítségével, hogy ismeri Önt, vagy kifejezetten ismeri, nem zavaró módon kap ilyen információkat?

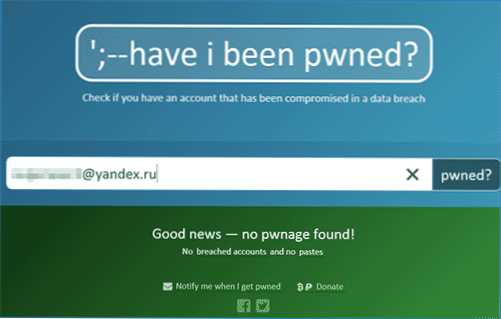

Hogyan lehet kideríteni, hogy a jelszavát feltörték

Nos, a cikk végén számos olyan szolgáltatás, amely lehetővé teszi, hogy megtudja, hogy a jelszavát feltörték -e az e -mail cím vagy a felhasználó nevének összeegyeztetésével a hackerek által hozzáférhető jelszavak adatbázisokkal. (Kicsit meglepődtem, hogy köztük az orosz nyelvű szolgáltatásokból származó adatbázisok túl szignifikáns százaléka van).

- https: // laveibeenpwned.Com/

- https: // breachalarm.Com/

- https: // pwnedlist.Com/lekérdezés

Megtalálta a fiókját a híres hackerek listáján? Érdemes megváltoztatni a jelszót, de részletesebben a fiókok jelszavakkal kapcsolatos biztonságos gyakorlatokról az elkövetkező napokban írok.

- « Hogyan lehet megtudni, hogy a lemez helye van elfoglalva?

- Ingyenes lemezek a lemezek rögzítéséhez »