DDOS támadások ellened, mi az, mi a veszélyes, hogyan kell harcolni

- 4576

- 678

- Hegedüs Sándor

"A hackerek komoly emberek és nagymértékben vadásznak, és egy" kis hal ", például a hörcsögök tenyésztéséről szóló webhely vagy a kínai shmot szerény online áruháza, érdektelen. DDOS támadások? Nem, nem hallottam. Igen, és mit kell aggódnom, mert a webhelyem nagyon maaaaleniki ”, a kis internetes projektek néhány tulajdonosa valami ilyesmit vitat.

Nos, aludj, Bagdad lakosai. Minden nyugodt, ha nem veszi figyelembe, hogy bármely hálózati erőforrás egy hacker -támadás fenyegetése alatt áll - nem csak egy webhely vagy egy webalkalmazás, hanem ... egy szokásos otthoni számítógép, okostelefon, televízió internet -hozzáféréssel, stb. D. Szóval, mi a DDOS támadás, és hogyan árthat személyesen.

Tartalom

- Fogalmak szerint

- Ki, ki és miért

- A DDOS támadások típusai és időtartama

- Hogyan lehet meghatározni, hogy a szerver vagy a webhely megtámadták -e

- Hogyan lehet megelőzni és megállítani a támadást, ha már megkezdődött

Fogalmak szerint

Koncepció DDOS vagy DIzgatott DBuja Of SErvice azt jelenti, hogy "elosztott megtagadás a fenntartásnak" - a hálózati erőforrás elleni támadott támadás annak érdekében, hogy az államba hozza, amikor nem tudja feldolgozni a bejövő kérelmeket. És nem valahogy, hanem hatalmas számú ilyen kéréssel kitöltve.

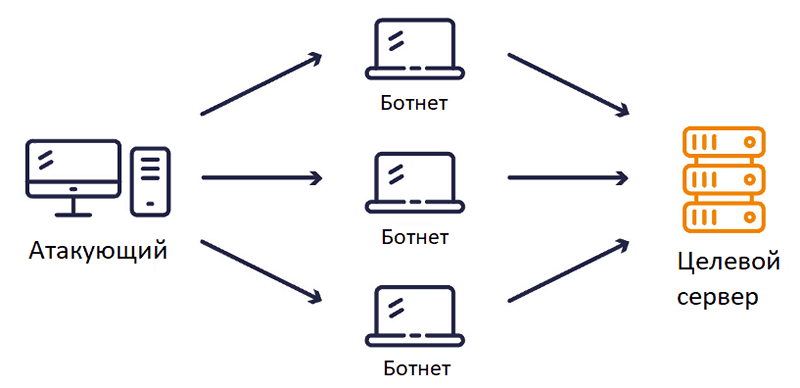

Természetesen bármilyen szerver eldobásához az egyik számítógépről való kérés egyértelműen nem elég. Ezért a hackerek zombi hálózatokat (botnets) használnak, amely hálózati eszközökből (PC, okostelefonok, táblagépek, intelligens TV, intelligens háztartási készülékek) áll, a trójai programmal fertőzött, amely a támadót biztosítja a távirányító távirányítójának funkcióival.

A trójai nem adhatják ki jelenlétét egy fertőzött autóban, amíg nem kap egy csapatot egy hackertől. És akkor a DDOS-ATAK egyidejűleg elkezdi az eszközöket az áldozatok szerveréhez, és ezáltal letiltja azt.

Az elosztott karbantartás megtagadása (DDOS ATAK) számítógépes eszközökön keresztül történik, amelynek elhelyezése túlmutat egy helyi hálózat határain. Ez különbözik a DOS támadásoktól (a szolgáltatás megtagadása), ahol csak egy számítógép vagy egy helyi hálózat vesz részt.

A nagy zombiknak több millió fertőzött eszköze van. Az utóbbi tulajdonosai gyakran nem gyanítják, hogy technikájuk titkos életet él és árt valakit. És még akkor is, ha megtanultak, valaki így gondolkodik: "Amint ez nem zavar, hagyja, hogy a srácok használják". Ez azonban nagyon veszélyes gondatlanság, mivel a DDOS-Trojan gyakran más „hasznos” (természetesen nem az Ön számára) funkciókkal is rendelkezik: Távoli hozzáférés a fertőzött eszközök rendszeréhez, bizalmas adatok gyűjteményéhez (bejelentkezés, jelszavak, banki kérdések) , Spam hírlevél az elektronikus dobozok tulajdonosától, bányászati kriptovaluták és t. D.

De még akkor is, ha kapsz egy "tiszta" tróját, amely csak támadásokra képes, akkor is sok kár lesz tőle. Végül is felhasználja a berendezések hardver erőforrásait, és eltömíti a hálózati csatornát, amely többször csökkenti az internetkapcsolat teljesítményét és sebességét.

Ki, ki és miért

A DDOS -ATAK olyan hatás, amely egy adott hálózati erőforrásra irányul, amely meglehetősen határozott célokat hajt végre - megbénítja a munkát, anyagi károkat okoz, a tulajdonosot az ügyfelek és a partnerek szemében diskreditálja. Az ilyen támadások gyakran a számítógépes bűnözés komplex láncának részét képezik, amelynek végső célja a szerver további lopással vagy adatok megsemmisítésével történő feltörése.

Erőteljes és hosszú - magas szintű DDOS támadások - öröm nem olcsó. Ritkán fordulnak elő, de zajjal és megvilágítással a sajtóban, és jól felszerelt számítógépes bűnözők és szakmák, valamint hackerek közösségek végzik őket. Az ilyen támadások céljai általában nagy gazdag társaságok, és a kezdeményezők vagy az utóbbi versenytársai és ellenségei, vagy maguk a támadók az excentrikáció érdekében a befolyás abbahagyása érdekében. Ezt az eszközt gyakran a politikai cselekedetek eszközeként használják, például arra, hogy felhívják a figyelmet vagy nyomást gyakoroljanak a befolyásos személyekre.

A közepes és alacsony teljesítményű DDOS támadások sokkal gyakoribb jelenség. Az interneten elérhető minden erőforrás - egy webhely, vállalati szerver, sőt valaki személyi számítógépe is áldozatává válhat. A versenytársak és a zsarolók szintén az ilyen részvények ügyfelei és előadóművészekké válnak, de lehet, hogy egyszerűen kíváncsi kísérletek vannak az unatkozó iskolás gyerekek körében.

Az "Anya hackerek" kivonatainak problémái azonban nem kevesebbek, mint a profikból: ha sikerül elérni a célt, az áldozat elkerülhetetlenül veszteségeket okoz, és energiát költ a következmények kiküszöbölésére. De a legveszélyesebb dolog az, hogy fejlettebb "kollégáik" kihasználhatják a hátralékok munkáját, és megpróbálhatják behatolni a megtámadott erőforrásba.

"Sublitat" A közepes méretű vállalkozás kis webhelye vagy szervere meglehetősen megfizethető pénzt ér. A támadónak még nem is kell saját botnet -jének rendelkeznie - a DDOS támadások ma szinte legálisan kínálnak szolgáltatásokat. És nem valahol a DarkNet -ben, hanem a nyílt világban előfizetői előfizetéssel. Nos, különösen a kíváncsi elmék egyszerűen letölthetik a programot az utasításokkal, és mindent megtesznek a saját kezével. Örömükre a DDOS szoftvere is megtalálható a köztulajdonban.

Professzionális nagyszabású támadásokat a világ különböző országaiban található parancsnoki központokból végeznek. A központok gyakran semmiképpen sem kapcsolódnak a kontrollált zombi hálózatok földrajzához, sem maguknak a kiberbíróságok tartózkodási helyéhez. És ez bizonyos nehézségeket okoz az ilyen tevékenységek semlegesítésében.

Éppen ellenkezőleg, az "amatőr" támadásokért a támadások gyakrabban rejlenek azoknak, akiknek vagy korábban közvetlen kapcsolatban álltak az áldozattal. Általában nem rendelkeznek olyan erőforrásokkal, amelyek megfelelő szintű védelmet nyújthatnak számukra, és könnyen találkozhatnak. Tehát ha vállalkozása megpróbál ártani a DDOS -szal, ne felejtse el kapcsolatba lépni a rendészeti szervekkel.

A DDOS támadások típusai és időtartama

Nagyon sok módszer létezik a DDOS vezetésére, tehát a legtöbb támadás nem tulajdonítható egy adott lehetőségnek. Általában összetett, kombinált karakterük van. De gyakrabban találják meg a következő típusú támadásokat:

- Térfogat (terjedelmes) - a hálózati áteresztőképesség túlcsordulásához és kimerültségéhez kapcsolódik.

- Jelentkezési szint - A szerver erőforrások kimerültségével vagy egy adott szerver alkalmazásával kapcsolatos, amelyet intenzív számítástechnikai terheléssel vagy hiányos kérések készítenek.

- Protokollszint - A hálózati protokollok sebezhetőségének működésével jár, és a hálózat és a közbenső csomópontok (tűzfalak) számítási képességeinek kimerülésére irányul.

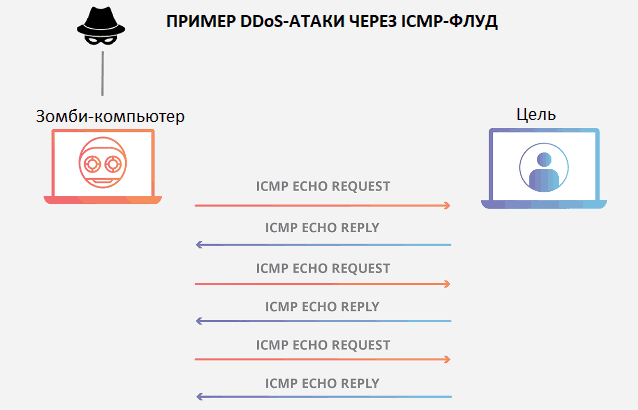

A térfogat típusú bevételeket hatalmas számú UDP-csomagot vagy ICMP-t (UDP és ICMP-FLOOD) küldjük el a szerver véletlenszerű portjainak. Az egyik vagy a másik kézhezvétele után a megtámadott rendszer visszaadja a válaszokat a küldőknek, ami csak a hálózati csatorna eltömődését javítja.

A függelék szintjének támadásait (a leggyakoribb) a túlzott számú csomag HTTP/ HTTPS/ SNMP csomagprogramjaihoz küldjük, amelyeket fel kell dolgozni, vagy a HTTP (HTTP árvíz) hiányos kéréseit, hogy a szerver álljon, hogy várakozással várja őket. hiányzó részek.

A protokollszint támadásait a szerver-áldozatok „bombázása” végzi a hiányos SYN (Syn-Flood) kérelmekkel, hogy nagyszámú félig nyitott (nem megerősítetlen) TCP-kapcsolatot hozzon létre, és ezáltal megakadályozzák a jogszerű feldolgozás lehetőségét a legitim feldolgozásának lehetőségét. kapcsolatok. Az ilyen típusú támadások egy másik sokfélesége az, hogy széttöredezett vagy túlzott nagy ICMP-csomagokat küldünk a szerver erőforrások eljuttatására, hogy a szokásos formába hozzák őket.

A Didos Ataki -ban más típusú áradásokat is használnak, például a MAC Flood -ot, amelyet a hálózati kapcsolók letiltására terveztek, a DNS -árvíz a DNS -kiszolgálók stb. Semralizálására használt DNS -árvíz.D.

Bármi legyen is a támadási módszer, az egyik mindig egy dologon alapul - a támadott csomópont erőforrásainak kimerültsége az.

Az áldozatra gyakorolt hatás időtartamát csak a támadó képességei és vágya korlátozza. A DDOS támadások több mint fele kevesebb, mint egy napig tart. Körülbelül egy harmadik - kevesebb, mint egy óra. A fennmaradó rész két naptól több hétig tart, és a legkisebb rész több mint egy hónap.

Hogyan lehet meghatározni, hogy a szerver vagy a webhely megtámadták -e

A hatás kezdetétől kezdve a pillanatig, amikor a támadott erőforrás megszűnik a kérésekre, leggyakrabban (de nem mindig) több órán át halad. Ha van ideje védelmi intézkedéseket hozni, elkerülhető a súlyos következmények. De ehhez tudnod kell, hogy milyen implicit jelek vannak a támadásról.

Szóval, mit nyilvánul meg a Didos Atak:

- A támadó csomópont bejövő és néha kimenő hálózati forgalma jelentősen növekszik, és hajlamos a további növekedésre. Az egyes kikötők forgalmának mennyisége jelentősen növekszik.

- A processzor és a RAM növekvő terhelése növekszik.

- A szerver alkalmazások működtetésekor különféle hibák merülnek fel - az egyes funkciók „távozásától” az indítás teljes lehetetlenségéig.

- Az ügyfelek többsége például az alkalmazás vagy a webhely ugyanazokat a funkcióit célozza meg, például egy adott oldalt nyit meg.

- Az oldalak lassan betöltődnek a támadó helyre, az egyes funkciókat nem hajtják végre, hibák merülnek fel. Időnként a támadás jeleivel a webhely blokkolja a tárhely -szolgáltatót az ártatlan szomszédoknak való kitettség védelme érdekében.

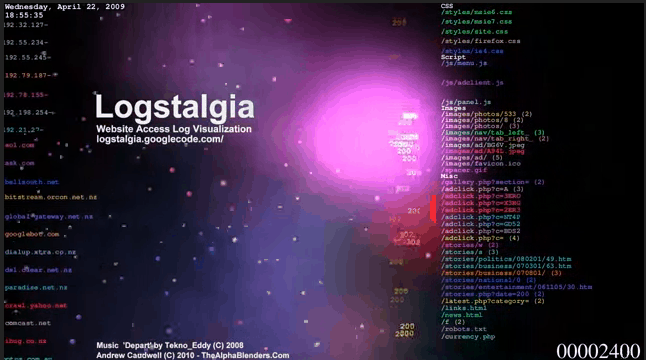

- A támadó szerver és hálózati eszközök naplóinál nagyszámú ügyfél -kérést kérnek, amelyet földrajzilag eltávolítottak egymástól (a fertőzött számítógépek zombi hálózata).

- Azokat az ügyfeleket, akiknek nincs ilyen jele, nagymértékben foglalkoznak a webhelyre, amelynek hagyományosan közönsége van, nyelven vagy helyszínen egyesített (városi portál). Például más városokból és országokból.

Ezeket a tüneteket az utóbbi kettőn kívül nemcsak a hackerek támadásaiban találják meg, hanem a hálózati erőforrások egyéb problémáiban is. Az egyetlen jel a figyelem megerősítésének oka. De ha kettő vagy több van, itt az ideje, hogy védő intézkedéseket hozzon.

Hogyan lehet megelőzni és megállítani a támadást, ha már megkezdődött

Számos webhelytulajdonos meg van győződve arról, hogy egyetlen támadás, ha már használatban van, könnyebb és olcsóbb várni, mert leggyakrabban rövidek. Általában ez így van, de ha sikerült egy magas szintű befolyása alá esnie, amely több napig tart, akkor a harc nem könnyű és költséges:

- Ha a webhelyet egy virtuális kiszolgálón teszik közzé, akkor helyezze át a kiosztott. Talán a támadás nem rád irányul, hanem az egyik szomszédos helyszínen.

- Csatlakoztassa a szolgáltatásokat az arzenálban, amelynek speciális hardvervédelmi komplexei vannak a DDOS -tól, mivel csak ilyen esetekben a szoftver módszerek nem hatékonyak.

A közepes és alacsony teljesítményű effektusokat (árvíz) meg lehet próbálni, hogy önmagukban tükrözzék a kérelmek forrásainak nyomon követésével és blokkolásával. Ez azonban nem fog sokkal kevesebb időt igénybe venni, mint a támadás tart.

Sokkal helyesebb, ha egy kis figyelmet fordítunk a hálózati erőforrások felállítására, mielőtt megtámadják.

Itt található egy hozzávetőleges lista arról, hogy mit kell először megtenni:

- Telepítse a helyszíni védelmet a botoktól, ahol ez lehetséges.

- Elemezze a naplókat, határozza meg a megbízhatatlan címeket és tartományokat, és örökre blokkolja az erőforráshoz való hozzáférést.

- Tiltja az ICMP feldolgozását. Ha a tilalom lehetetlen - Limit.

- Használjon szűrőket és hálózati forgalmi analizátorokat, mielőtt belépne a szerverbe.

- Megtagadja a potenciálisan kiszolgáltatott szoftverek használatát a kiszolgálón, és mi megállapított, támogatja az aktuális állapotban. Csatlakoztassa a rendszer és a programok állapotának ellenőrzésének eszközeit.

- Telepítse a kvótákat a hardver erőforrások használatához.

- Növelje a hálózati teljesítményt, és jelölje ki az adminisztratív hozzáférés külön csatornáját.

- Növelje a határértéket a HTTP vegyületek maximális számával.

- Csökkentse az egy ügyféllel az egyidejű, félig nyitott TCP -kapcsolatok maximumát és a megtartásuk idejét.

- Az adminisztrációhoz szánt szolgáltatások elkülönítése külső hozzáférésből.

- Használjon kész DDOS védelmi megoldásokat, amelyek a tárhelyszolgáltató és a harmadik féltől származó kereskedelmi társaságok rendelkeznek.

És ha lehetséges, ossza el a legfontosabb webes erőforrásokat különféle szerverek szerint, amelyek nem kapcsolódnak egymáshoz. Úgy, hogy az egyik elleni támadás esetén a többiek továbbra is rendelkezésre álljanak.

Lehet, hogy ezek az intézkedések nem nyújtanak száz százalékos védelmet a fenyegetésekkel szemben, de határozottan csökkentik valószínűségüket tízszer.

Sok szerencsét és biztonságot!

- « Hogyan kell használni a flash eszközöket az androidon

- Hogyan készítsünk fényképet a teljes képernyőhöz híváskor »