Anélkül, hogy megmentenénk, mi a műszaki vírus és hogyan kell kezelni

- 2940

- 221

- Nemes Benjámin

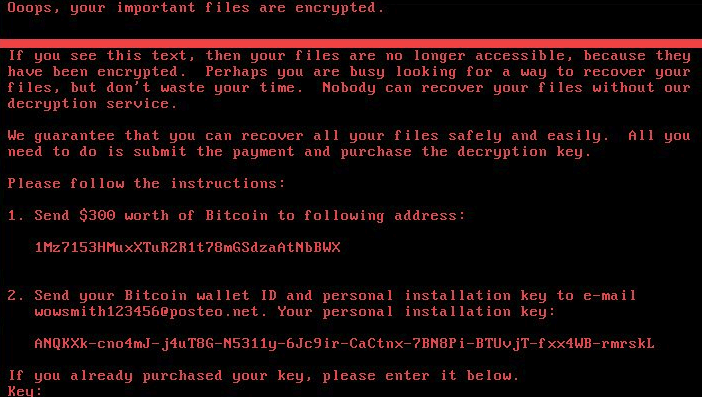

"Bocsásson meg, de ... a fájljaid titkosítva vannak. Annak érdekében, hogy kulcsot szerezzen a visszafejtéshez, sürgősen adja át a pénzmennyiség gyalogságát egy pénztárcába ... Egyébként az adatait visszavonhatatlanul megsemmisítik. 3 órája van, az idő telt el ". És ez nem vicc. Schifer vírus - Több, mint valódi fenyegetés.

Ma azt fogjuk beszélni, hogy az utóbbi években elterjedt rosszindulatú szertartási programok az, hogy mit kell tenni a fertőzés esetén, hogyan lehet gyógyítani a számítógépet, és egyáltalán lehetséges -e, és hogyan lehet megvédeni magukat tőlük.

Tartalom

- Mindent titkosítunk!

- A műszakvírusok eloszlásának módjai

- Hogyan viselkedik a titkosítási a fertőzött számítógépen

- Hogyan lehet gyógyítani a számítógépet a titkosításból

- A titkosítás kezdetének helyes eljárása

- Mi a teendő, ha a fájlokat már titkosítják

- Ha a fájlok nem dekódolnak

- Hogyan lehet megvédeni a rosszindulatú rosszindulatú ellen

Mindent titkosítunk!

A Schifer vírus (kódoló, kriptor) a rosszindulatú programok és az inkentális hordozók speciális változatossága, amelynek tevékenysége a felhasználói fájlok titkosítására és az azt követő követelmények a dekódoló eszköz megváltására. A váltságdíj összegei valahol 200 dollártól indulnak, és több tízezer zöld papírdarabot érnek el.

Néhány évvel ezelőtt csak a Windows alapú számítógépeket vetették alá az osztály támadásának. Manapság a tartományuk látszólag jól védett Linux, Mac és Android -ra bővült. Ezenkívül a kódolók fajtája folyamatosan növekszik - új termékek jelennek meg egymás után, amelyeknek van valami meglepése a világon. Tehát a Wannacry hangos pandémiája a klasszikus trójai-felpufogó és a hálózati féreg "átkelésnek" köszönhető (rosszindulatú program, amelyet a hálózatokon keresztül terjesztnek a felhasználók aktív részvétele nélkül).

Wannacry után nem kevésbé kifinomult petya és rossz nyúl jelent meg. És mivel a „titkosítási üzlet” jó jövedelmet hoz a tulajdonosok számára, biztos lehet benne, hogy nem az utolsó.

Egyre több titkosítás, különösen azok, akik láthatták a fényt az elmúlt 3-5 évben, tartós kriptográfiai algoritmusokat használnak, amelyek sem a kulcsok végrehajtását, sem a meglévő eszközöket nem csapják be. Az adatok visszaállításának egyetlen módja az eredeti kulcs használata, amelyet a támadók vásárolnak. Ugyanakkor még a szükséges összeg átruházása sem garantálja a kulcs kézhezvételét. A bűnözők nem sietnek, hogy felfedjék titkaikat és elveszítsék a potenciális nyereséget. És mi értelme annak, hogy teljesítsék ígéretüket, ha már van pénzük?

A műszakvírusok eloszlásának módjai

A magánfelhasználók és szervezetek hibás működésének fő útja az e -mail, pontosabban, a betűkhöz csatolt fájlok és linkek.

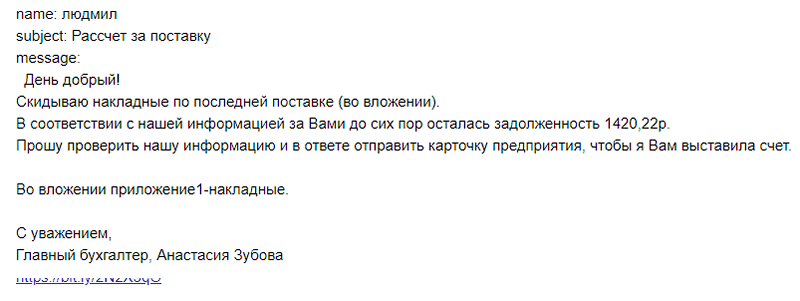

Példa egy ilyen levélre, amelyet a "vállalati ügyfelek" -nek szántak:

Kattintson a linkre, vagy indítsa el a trójai fájlt. A támadók gyakran a következő történeteket használják:

- "Sürgősen visszafizetni a hitel adósságát".

- "A követelési nyilatkozatot a bíróságon nyújtották be".

- "Fizessen bírságot/hozzájárulást/adót".

- "A közművek demokuláris fizetése".

- "Ó, te vagy a fotón?"

- "Lena arra kérte, hogy sürgősen közvetítse neked" és t. D.

Egyetért, csak egy hozzáértő felhasználó reagál egy ilyen levélre óvatosan. A legtöbb, habozás nélkül, befektetést nyit meg, és saját kezével indít egy káros programot. Egyébként, a vírus vírusos sírása ellenére.

Ezenkívül a titkosítások elterjedéséhez aktívan használják:

- Közösségi hálózatok (hírlevél az ismerősök és idegenek beszámolóiból).

- Káros és fertőzött webes erőforrások.

- Szalaghirdetés.

- A hírvivők átadása a hackerekből származó fiókokból.

- A Keigen és a repedések webhelyeinek detektorai és forgalmazói.

- Helyek felnőtteknek.

- Függelék- és tartalomboltok.

A shifrators vírusok karmesterei gyakran más káros programok, különösen a reklám tüntetők és a trójai-bacdorok. Ez utóbbi, a rendszer és a szoftver sérülékenységének felhasználásával, segít a bűnözőnek távoli hozzáférést elérni a fertőzött eszközhöz. A kód elindítása ilyen esetekben nem mindig egybeesik a felhasználó potenciálisan veszélyes műveleteivel. Amíg a hátsó ajtó a rendszerben marad, a támadó bármikor behatolhat az eszközre, és elkezdi a titkosítást.

A szervezetek számítógépeinek megfertőzése érdekében (elvégre jobban ki tudnak szorulni, mint az otthoni felhasználók), különösen finomított módszerekkel fejlesztik ki. Például a Petya Trojan behatolt az eszközökre a MEDOC adószámla frissítési modulján keresztül.

A hálózati férgek funkcióival, amint azt már említettük, kripációk oszlanak el a hálózatokon, beleértve az internetet is, a protokollok sebezhetőségén keresztül. És megfertőződhet velük anélkül, hogy bármit is csinálna. A ritka -expent Windows operációs rendszer legveszélyesebb felhasználói a legveszélyesebbek, mivel a frissítéseket jól ismert kiskapu zárja le.

Néhány gonosz, például a WannaCry, kihasználja a 0-nap (nulla nap) sebezhetőségét, azaz azokat, amelyeket a rendszerek fejlesztői még nem tudnak. Sajnos, lehetetlen teljesen ellenállni a fertőzésnek, azonban annak a valószínűségének, hogy te vagy az áldozatok közé tartozó, még nem éri el az 1% -ot. Miért? Igen, mert a rosszindulatú szoftverek egyszerre nem tudnak megfertőzni az összes kiszolgáltatott gépet. És bár az új áldozatokat felvázolja, a rendszerek fejlesztőinek sikerül kiadni egy mentési frissítést.

Hogyan viselkedik a titkosítási a fertőzött számítógépen

A titkosítás folyamata általában észrevétlenül kezdődik, és amikor a jelei nyilvánvalóvá válnak, az adatok késői megmentése érdekében: addigra a károsodás mindent titkosít, amit elért. Időnként a felhasználó észreveheti, hogy a kiterjesztés hogyan változott néhány Open Mappanes fájlban.

Az új és néha második kiterjesztés fájljainak oktalan megjelenése, amely után nem nyitják meg, feltétlenül jelzi a titkosítási támadás következményeit. Mellesleg, a sérült tárgyak általi bővítéshez általában lehetséges a gonosz azonosítása.

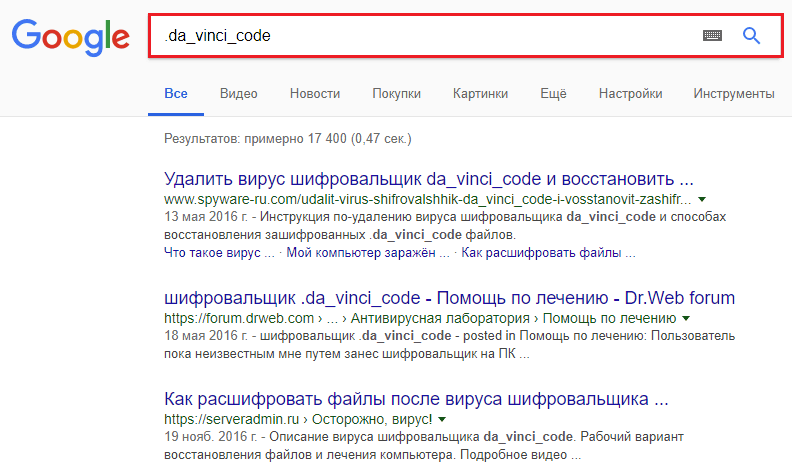

Példa arra, hogy mi lehet a titkosított fájlok kiterjesztése:. XTBL, .Kraken, .Cesar, .da_vinci_code, .Codercsu@gmail_com, .Kripted000007, .no_more_ransom, .Dekóder globeimpostoster v2, .ukrain, .RN és t. D.

Sok lehetőség van, és újak jelennek meg holnap, tehát nincs sok értelme, hogy mindent felsoroljunk. A fertőzés típusának meghatározásához elegendő több kiterjesztés táplálása a keresési rendszerbe.

Egyéb tünetek, amelyek közvetett módon jelzik a titkosítás kezdetét:

- A képernyőn megjelenő megjelenés a parancssorok ablakai egy másodpercén. Leggyakrabban ez egy normális jelenség a rendszer és a programok frissítéseinek telepítésekor, de jobb, ha nem hagyjuk figyelmen kívül hagyni.

- Az UAC kéri egy olyan program bevezetését, amelyet nem nyitott meg.

- A számítógép hirtelen újraindítása a lemezellenőrzési rendszer későbbi utánzásával (egyéb variációk lehetséges). A "ellenőrzés" során van egy titkosítási folyamat.

A rosszindulatú művelet sikeres vége után egy üzenet jelenik meg a képernyőn, amely vásárlást és különféle fenyegetéseket igényel.

A költségek titkosítják a felhasználói fájlok jelentős részét: fényképek, zene, video, szöveges dokumentumok, archívumok, levél, adatbázis, fájlbővítések stb. D. De ugyanakkor nem érintik meg az operációs rendszer objektumait, mert a támadóknak nem kell leállítaniuk a fertőzött számítógépet. Egyes vírusok helyettesítik a lemezek és szakaszok rendszerindító felvételeit.

A rendszerből való titkosítás után általában az összes árnyékmásolat és a helyreállítási pont eltávolításra kerül.

Hogyan lehet gyógyítani a számítógépet a titkosításból

A rosszindulatú program eltávolítása a fertőzött rendszerből egyszerű - szinte minden víruskereső könnyen megbirkózhat a legtöbbjükkel. De! Naiv azt hinni, hogy a tettes megszabadulása megoldást eredményez a problémára: törölje a vírust, vagy sem, de a fájlok továbbra is titkosítva maradnak. Ezenkívül bizonyos esetekben ez bonyolítja a későbbi dekódolást, ha lehetséges.

A titkosítás kezdetének helyes eljárása

- Amint észrevette a titkosítás jeleit, Azonnal kapcsolja ki a számítógép energiáját a gomb megnyomásával és tartásával Teljesítmény 3-4 másodpercig. Ez megtakarítja a fájlok legalább egy részét.

- Hozzon létre egy indító lemezt vagy flash meghajtót egy vírusos programmal egy másik számítógépen. Például, Kaspersky mentő lemez 18, DrWeb Livedskisk, ESET NOD32 LIVECD és t. D.

- Töltse le a fertőzött autót ebből a lemezből, és szkennelje be a rendszert. Távolítsa el a talált vírusokat megőrzéssel (abban az esetben, ha a dekódoláshoz szükségük van). Csak utána Letölthet egy számítógépet egy merevlemezről.

- Próbáljon visszaállítani a titkosított fájlokat az árnyékmásolatokból rendszeres eszközökkel, vagy harmadik fél alkalmazások használatával az adatok visszaállításához.

Mi a teendő, ha a fájlokat már titkosítják

- Ne veszítsék el a reményt. A különféle típusú szoftverek ingyenes ábrázolási segédprogramjait a víruskereső termékek fejlesztői helyszínein teszik közzé. Különösen a közműveket itt gyűjtik Avasta És Kaspersky laboratóriumok.

- Miután meghatározta a kódoló típusát, töltse le a megfelelő segédprogramot, Ügyeljen arra, hogy megcsinálja másolatok sérült fájlok és próbáld megfejteni őket. Ha sikeres, megfejtse meg a többit.

Ha a fájlok nem dekódolnak

Ha egyetlen segédprogram sem segített, akkor valószínű, hogy vírusban szenvedett, amely még nem létezik.

Mit lehet tenni ebben az esetben:

- Ha fizetett víruskereső terméket használ, vegye fel a kapcsolatot a támogatási szolgáltatással. Küldjön több példányt a sérült fájlokról a laboratóriumba, és várjon egy választ. Ha van technikai lehetőség, akkor segítenek Önnek.

Apropó, Dr.Háló - a kevés laboratóriumuk egyike, amely nemcsak a felhasználók számára, hanem az áldozatok számára is segít. Küldhet egy kérést egy fájldekódoláshoz ezen az oldalon.

- Ha kiderült, hogy a fájlok reménytelenül elkényeztetik, de ezek nagy jelentőséggel bírnak az Ön számára, akkor továbbra is reménykednek, és várják meg a megtakarító terméket. A legjobb, amit megtehetsz, ha a rendszert és a fájlokat feltételezi, vagyis teljesen leválasztja, és ne használja a merevlemez -meghajtót. A hibás fájlok törlése, az operációs rendszer újratelepítése, és még frissítése is megfoszthatja a És ez az esély, Mivel a titkosítási és leválódási kulcsok generálásakor gyakran használják az egyedi rendszer azonosítókat és a vírus másolatait.

A váltságdíj fizetése nem választható, mivel az a valószínűség, hogy kapsz egy kulcsot. Igen, és nincs szükség bűncselekmény finanszírozására.

Hogyan lehet megvédeni a rosszindulatú rosszindulatú ellen

Nem akarom megismételni azt a tanácsot, amelyet az olvasók több százszor hallottak. Igen, hozzon létre egy jó vírusos vírusokat, nem pedig a gyanús linkek és a Blablabla megnyomásához - ez fontos. Amint azonban az élet megmutatta, egy varázslatos tabletta, amely 100% -ban a biztonság garantálását biztosítja, ma nem létezik.

Az egyetlen hatékony védelmi módszer az ilyen zsarolókkal szemben - biztonsági mentés más fizikai médiumokhoz, beleértve a felhőalapú szolgáltatásokat is. Biztonsági másolat, biztonsági másolat, biztonsági másolat ..

- « Hogyan konfigurálhatjuk az E -Mail -t a telefonon az Android és az iOS számára

- Windows a semmiből, hogyan lehet visszaállítani a gyári rendszer beállításait egy laptopon »